Vulnerabilità di WordPress: le 6 più comuni e come risolverle

WordPress è stato originariamente creato come piattaforma di blogging che molto più tardi è diventata la soluzione web completa che è oggi, per negozi di e-commerce, blog, notizie e applicazioni di livello aziendale. Questa evoluzione di WordPress ha apportato molte modifiche al suo nucleo e lo ha reso più stabile e sicuro rispetto alle sue versioni precedenti.

Uno dei modi migliori per proteggere il tuo sito Web WordPress è controllare spesso la presenza di codice potenzialmente dannoso sul tuo sito Web. Ogni volta che trovi una vulnerabilità, puoi intraprendere azioni correttive immediate prima di consentire a chiunque di sfruttarla e presumibilmente entrare nel tuo pannello di amministrazione di WordPress.

Non c’è da meravigliarsi se gli hacker prendono di mira i siti Web WordPress in modo enorme perché è il CMS più popolare sul mercato. Di default, ci sono diversi modi per rendere più sicura l’installazione di WordPress. Tuttavia, la dura realtà è che solo una piccola parte dei siti li segue. Questo rende WordPress uno degli obiettivi più facili per gli hacker.

In questo articolo, esploreremo varie vulnerabilità di WordPress e impareremo come evitarle e risolverle per rimanere al sicuro!

Vulnerabilità di WordPress e problemi di sicurezza

Vedremo ogni problema e la sua soluzione uno per uno.

- Attacco di forza bruta

- SQL Injection

- Malware

- Cross Site Scripting

- Attacco DDoS

- Vecchie versioni di WordPress e PHP

1. Attacco di forza bruta

In parole povere, Brute Force Attack utilizza più di un approccio per tentativi ed errori alle credenziali utilizzando potenti algoritmi e dizionari per indovinare la password con il contesto.

Questo è un esempio di quanto sia facile per chiunque condurre un attacco di forza bruta contro WordPress. Con le impostazioni predefinite, WordPress non impedisce a un utente di provare molti tentativi falliti, il che consente agli hacker di provare migliaia di combinazioni al secondo.

Come prevenire e correggere gli attacchi di forza bruta

Evitare un attacco di Brute Force è molto semplice. Devi creare una password complessa che includa lettere maiuscole, lettere minuscole, numeri e caratteri speciali poiché ogni carattere ha un valore diverso e non sarebbe facile indovinare una password lunga e complessa. Evita di usare una password come filippo123 o una semplice data di nascita e simili.

Inoltre, integra l’autenticazione a due fattori per autenticare gli utenti che accedono al tuo sito due volte. Two-factor-authentication è un ottimo plugin da usare.

2. SQL Injection

Structured Query Language (SQL) è un linguaggio di programmazione utilizzato per comunicare con i database. I siti Web WordPress utilizzano i database MySQL per funzionare.

Le iniezioni SQL si verificano quando i criminali informatici ottengono l’accesso non autorizzato al tuo database e, a loro volta, ai dati del tuo sito. Una volta che hanno ottenuto l’accesso, gli hacker possono apportare modifiche dirette al tuo database.

Ad esempio, gli hacker possono creare nuovi utenti amministratori e quindi utilizzare tali credenziali per accedere al tuo sito WordPress. Possono anche aggiungere nuovi dati al tuo database, come collegamenti dannosi.

I moduli di invio, contatto e pagamento sono punti di ingresso comuni per le iniezioni SQL. Invece delle informazioni richieste dal campo del modulo, gli hacker invieranno il codice infetto direttamente nel database SQL.

Per evitare che ciò accada, è fondamentale porre restrizioni e limitazioni all’invio dei moduli. Ad esempio, puoi disattivare i caratteri speciali negli invii.

Come prevenire e correggere SQL injection

Utilizzando un plugin puoi identificare se il tuo sito è stato vittima di SQL injection o meno. Puoi verificare se sei stato vittima di SQL injection con il plugin WPScan o il plugin Sucuri SiteCheck per verificarlo.

Puoi anche aggiungere reCAPTCHA per un ulteriore livello di sicurezza ai tuoi invii di moduli.

Inoltre, aggiorna WordPress e qualsiasi tema o plugin che ritieni possa causare problemi, controlla la loro documentazione e visita i loro forum di supporto per segnalare tali problemi in modo che possano sviluppare una patch.

3. Malware

Gli hacker possono utilizzare malware per infettare il tuo sito Web con codice dannoso per rubare dati sensibili. Se hai a che fare con un sito Web compromesso , c’è un’alta probabilità che i tuoi file siano infettati da malware.

Esistono diverse varianti di malware. Alcuni dei tipi più comuni che interessano i siti WordPress includono reindirizzamenti dannosi , download drive-by e attacchi backdoor .

Quando si tratta di questo tipo di problemi di sicurezza, la migliore linea d’azione è la prevenzione. Tuttavia, anche con i protocolli di sicurezza, potresti comunque cadere vittima di malware.

Il primo passo è verificare se è presente malware. Potrebbe essere nei tuoi file, cartelle e nel tuo database.

Come prevenire e correggere il malware

Di solito, il malware si fa strada attraverso plugin infetti e temi craccati che si trovano gratis in giro nel web. Si consiglia di scaricare i temi solo da risorse affidabili prive di contenuti dannosi.

Plugin di sicurezza come Sucuri e plugin di sicurezza com WordFence possono essere utilizzati per eseguire una scansione completa e correggere il malware. Nel peggiore dei casi, consulta un esperto di WordPress.

4. Cross-Site Scripting

Le vulnerabilità del cross-site scripting (XSS) si trovano spesso nei plugin di WordPress. Questi attacchi coinvolgono gli hacker che caricano pagine contenenti script JavaScript non sicuri per rubare i dati del browser.

Ad esempio, una volta che al tuo sito sono stati iniettati gli script, i dati possono essere rubati la prossima volta che un visitatore arriva al tuo sito Web e compila un modulo.

Uno dei modi migliori per prevenire XSS in WordPress è mantenere il tuo sito sempre aggiornato. Ci sono anche alcuni plugin di sicurezza di WordPress che possono aiutare a proteggere il tuo sito da questo e molti altri tipi di attacchi.

Oltre a Wordfence, puoi anche utilizzare un servizio WAF (Web Application Firewall) come Sucuri.

Oltre a monitorare e filtrare il tuo traffico, Sucuri offre anche una funzione di blocklist del percorso URL. Dopo aver aggiunto l’URL della tua pagina di accesso alla blocklist, nessuno potrà accedervi a meno che tu non lo aggiunga a un elenco autorizzato.

Come prevenire e correggere gli script tra siti

Per evitare questo tipo di attacco, utilizza un’adeguata convalida dei dati sul sito WordPress. Usa la sanificazione dell’output per assicurarti che venga inserito il giusto tipo di dati. Possono essere utilizzati anche plugin come Prevent XSS Vulnerability.

5. Attacco DDoS

Un altro tipo comune di problema di sicurezza di WordPress è un attacco DDoS (Distributed Denial of Service) . Ciò si verifica quando gli hacker inondano i server con traffico manipolato, causandone il crash e spingendo offline tutti i siti ospitati su di essi.

Questo hack può causare tempi di inattività e, a sua volta, danneggiare la tua reputazione. In genere, questi tipi di attacchi prendono di mira siti con scarsa sicurezza dell’hosting. Per proteggersi dagli attacchi DDoS, è importante disporre di strumenti di monitoraggio in atto per identificare attività sospette.

Un plugin come WP Activity Log può aiutare in questo.

Puoi utilizzare WP Activity Log per supervisionare eventuali modifiche apportate al tuo sito web. Il plug-in ti consente anche di sapere quando vengono aggiunti, modificati o eliminati nuovi file.

È anche essenziale investire in un hosting web di qualità per WordPress . La scelta di un provider affidabile con una gamma di funzionalità e strumenti di sicurezza può fare molto per salvaguardare il tuo sito, di cui parleremo più avanti in questo post.

Come prevenire e correggere gli attacchi DDoS

Gli attacchi DDoS sono difficili da prevenire utilizzando le tecniche convenzionali. Gli host web come svolgono un ruolo importante nella protezione del tuo sito WordPress da tali attacchi.

Ad esempio, il provider di hosting vHosting gestisce la sicurezza del server e segnala qualsiasi cosa sospetta prima che possa causare danni al sito Web del cliente.

Versioni obsolete di WordPress e PHP

Le versioni obsolete di WordPress sono più vulnerabili ad attacchi informatici che minacciano la sicurezza. Nel tempo gli hacker trovano il modo di sfruttarne il core e alla fine eseguire l’attacco ai siti che utilizzano ancora versioni obsolete.

Per lo stesso motivo, il team di WordPress rilascia patch e versioni più recenti con meccanismi di sicurezza aggiornati. L’esecuzione di versioni precedenti di PHP può causare problemi di incompatibilità. Poiché WordPress funziona su PHP, richiede una versione aggiornata per funzionare correttamente.

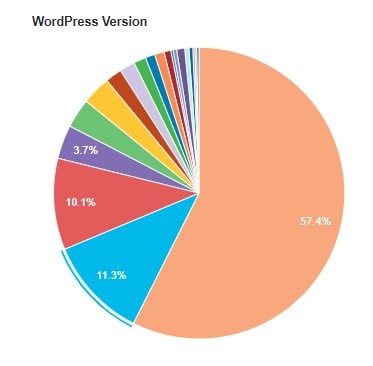

Secondo le statistiche ufficiali di WordPress, il 42,6% degli utenti utilizza ancora varie versioni precedenti di WordPress.

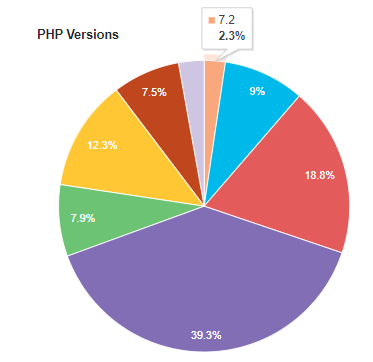

Considerando che solo il 2,3% dei siti WordPress è in esecuzione con l’ultima versione di PHP 7.4.

Come prevenire e correggere le versioni obsolete di WordPress e PHP

Questo è facile. Dovresti sempre aggiornare la tua installazione di WordPress all’ultima versione.

Assicurati di utilizzare sempre la versione più recente (ricordati di eseguire sempre un backup di WordPress prima di eseguire l’aggiornamento). Per quanto riguarda l’aggiornamento di PHP, dopo aver testato la compatibilità del tuo sito WordPress, puoi modificare la versione di PHP scegliendo la versione più aggiornata attraverso il pannello delle impostazioni del servizio hosting.

Considerazioni finali!

Abbiamo acquisito familiarità con varie vulnerabilità di WordPress e le loro possibili soluzioni, vale la pena notare che l’aggiornamento gioca un ruolo essenziale nel mantenere intatta la sicurezza di WordPress .

E quando noti un’attività insolita, alzati in punta di piedi e inizia a scavare finché non trovi il problema poiché questi rischi per la sicurezza possono causare danni per migliaia di Euro e buttare al vento anni di lavoro.

Lascia un Commento

Vuoi partecipare alla discussione?Sentitevi liberi di contribuire!